Proteção de dados: LGPD tem efeito direto nas operações dos Operadores Logísticos junto aos seus clientes

Considerando que o setor de logística lida com uma série de dados pessoais de clientes, inclusive no caso da realização das entregas, os OLs precisam estruturar sua sistemática interna, de modo a manter estas informações protegidas.

A LGPD – Lei Geral de Proteção de Dados Pessoais tem por objetivo garantir a preservação e a segurança de dados pessoais e sensíveis, prezando o direito à liberdade e à privacidade das pessoas no que se refere à coleta e ao armazenamento de dados.

No caso específico dos Operadores Logísticos (OL), eles operam, cada vez mais, com uma quantidade enorme de informações de seus clientes. Parar um OL implica em parar também seus clientes. São cada vez mais altas as multas por eventuais paralisações de linhas de produção.

Vem daí a importância de contar com OLs regulamentados e comprometidos com a legislação e as boas práticas do setor. Assim, é imprescindível o mapeamento dos procedimentos internos da empresa, a fim de assegurar que a empresa em questão esteja comprometida com a gestão de dados que obedeçam às diretrizes e aos parâmetros previstos pela a LGPD.

Ainda segundo Thays Brasil, sócia do FBT Advogados – escritório de advocacia especializado em Direito do Trabalho que atua com foco na solução de litígios individuais e coletivos, bem como na assessoria jurídica preventiva –, a LGPD trata de forma especial os chamados dados sensíveis, tanto que reservou o Art. 11 para discorrer especificamente sob este tipo de dado pessoal.

Os dados pessoais sensíveis demandam maiores cuidados – pois ingressam na esfera da intimidade –, uma tutela mais apurada e maior rigor em seu tratamento, pois possuem a elevada capacidade de expor seu titular a constrangimentos, discriminações e situações complicadas, caso venham a ser revelados a terceiros. Eis a diferenciação:

Dados Pessoais

• Nome;

• Morada;

• Nº de identificação;

• Dados de localização;

• Identificação por via eletrônica (e-mail, endereço de IP);

• Testemunhos de conexões (cookies)

• Identificador de publicidade do telefone.

Dados Pessoais Sensíveis

• Origem racial ou étnica;

• Opiniões políticas;

• Convicções religiosas ou filosóficas;

• Filiação sindical;

• Dados genéticos;

• Dados biométricos tratados simplesmente para identificar um ser humano;

• Dados relacionados à saúde;

• Dados relativos à vida sexual ou orientação sexual.

Ainda considerando as maiores fragilidades na proteção de dados, Fábio Abrahão, Head de Privacy & Tech da Faria, Campos Vieira, Cendão e Maia Advogados – Fc²mlaw, escritório que tem como pilares de atuação o atendimento às startups e estruturação de projetos e iniciativas digitais e de inovação em geral, ressalta que os Operadores Logísticos fornecem mão-de-obra, infraestrutura (muitas vezes tecnológica) e gestão de processos para seus clientes. Para tanto, têm acesso a dados pessoais e outras informações relacionadas à operação que suportam.

“E nesses três tripés de sua atuação, quando relacionados às informações que os OLs recebem, podemos encontrar fragilidades: quanto à mão-de-obra, pela má utilização, por tais pessoas, dos dados a que têm acesso; quanto à infraestrutura, por eventual indisponibilidade ou mesmo vulnerabilidade técnica; e, por fim, quanto à gestão de processos, por eventuais inconsistências decorrentes de falhas sistêmicas ou mesmo humanas que podem prejudicar o objetivo de sua atuação.”

De fato, como também pontua Fernando de Falchi, gerente de Engenharia de Segurança da Check Point Software Brasil – fornecedor global de soluções de cibersegurança para empresas privadas e governos em todo o mundo –, pelo fato de os OLs gerenciarem um volume intenso de dados envolvendo os seus próprios e, principalmente, de seus parceiros e clientes, é importante que adotem sistemas de segurança de rede, de nuvem e de dispositivos, bem como políticas de segurança cibernética, para prevenção e gerenciamentos de riscos e eventuais prejuízos de ataques cibernéticos.

O atual cenário de ciberameaças chama a atenção pelos novos tipos de malware em constante transformação e difíceis de serem detectados. “E, uma vez que o malware é uma tática obrigatória e uma ferramenta essencial para os atacantes, nós reforçamos que a capacidade de detectar e prevenir um malware nunca antes visto é fundamental para fechar a janela de oportunidade de um atacante e evitar roubo de dados”, diz Falchi.

Os pesquisadores da Check Point Software categorizaram quatro tipos de malware: multiuso, infostealers, criptomineradores e malware móvel. Existem muitas variantes dentro de cada categoria com diferentes táticas de distribuição. Em 2022, a Check Point Software identificou o malware que é líder global: o Emotet. (Tabela 1)

De acordo com o Relatório de Cibersegurança de 2023 da Check Point Software, 32% dos ataques cibernéticos em todo o mundo são baseados em malware multifuncional, sendo o e-mail o vetor de 86% desses ataques. Os malwares mais cruéis são os Wipers (limpadores de dados), cujo único objetivo é causar danos e destruição irreversíveis. Os Wipers foram usados muito mais vezes em 2022 que nos últimos 30 anos.

“Diante disto, apontamos que os dados mais expostos, os quais os cibercriminosos são ávidos em obter para fins lucrativos, referem-se a credenciais de acesso a sistemas, credenciais bancárias/financeiras e dados pessoais e corporativos”, alerta o gerente de Engenharia de Segurança da Check Point Software Brasil.

Além dos malwares, as formas como os atacantes aplicam golpes e ataques têm se tornado mais sofisticadas. Ataques de ransomware não somente contra os OLs, mas a toda a sua cadeia de suprimentos.

Os ataques à cadeia de suprimentos não são novos. Se os últimos dois anos ensinaram alguma coisa às empresas, isso claramente referiu-se ao impacto dos ataques cibernéticos na cadeia de suprimentos que agora é universal, como o mercado vivenciou desde as consequências da violação do ambiente de produção da SolarWinds, em dezembro 2020, até a vulnerabilidade exposta do Apache Log4j e da Kaseya no ano passado.

Os atacantes, em geral, geram estragos não apenas em uma organização, mas em empresas inteiras dentro dessas cadeias. Ao alavancar táticas como phishing, os cibercriminosos obtêm acesso a uma organização para lançar um ataque de malware, roubar dados e credenciais ou instigar um ransomware.

“Tomemos, por exemplo, o ataque contra a Target dos Estados Unidos, que é do setor varejista, mas mostra como os hackers usaram credenciais roubadas de um fornecedor do porte de uma PME que atendia aos sistemas HVAC nas lojas Target. Por meio dessas credenciais roubadas, os cibercriminosos conseguiram obter acesso à rede do varejista e depois se moverem lateralmente para os sistemas que mantinham as informações de pagamento do cliente. Como resultado, o varejista global foi invadido e teve 40 milhões de dados de cartões de crédito e débito roubados”, explica Falchi.

Assim, é fundamental que os OLs implementem uma rigorosa higiene de segurança e processos eficazes de proteção para garantir que seus negócios estejam preparados para o caso de ataques cibernéticos.

É preciso ter em mente que a adoção de tecnologias e a automação tornou-se parte importante das operações diárias de empresas e Operadores Logísticos. No entanto, esse crescimento faz com que cada vez mais a segurança da informação necessite estar associada ao modelo de negócio da empresa, protegendo não só os ativos e sistemas, mas o coração do negócio e das relações econômicas.

A tecnologia, apesar de revolucionar o setor de logística, tornando-o mais ágil e eficiente, traz consigo alguns riscos que precisam ser considerados para garantir a segurança da informação no setor.

“A segurança da informação em logística é a proteção de informações e sistemas digitais na cadeia de suprimentos. É o conjunto de esforços e diferentes ações adotadas para prevenir que os dados da empresa sejam perdidos ou violados. Isso inclui todas as categorias de dados, desde informações internas sobre processos, custos, veículos e funcionários até os dados cadastrais de clientes e fornecedores, armazenados no sistema de uma transportadora, por exemplo”, diz Laercio Monteiro Maciel Filho, especialista em tecnologias de prevenção de ameaças e contra perdas e vazamentos de informação e Sales Engineer na Trend Micro Brasil, considerada líder global em cibersegurança.

Neste cenário dinâmico e de grande complexidade, as soluções de segurança e controle tradicionais mostram-se limitadas para prover a proteção necessária contra invasões e ciberataques com finalidades de desvios e roubos de carga, já que também existe a preocupação de reduzir os custos com a infraestrutura e os equipamentos de segurança.

Na lista dos problemas mais comuns de proteção de dados elaborada por Maria Eduarda Melo, Country Manager Brazil da NordVPN, provedor de serviços VPN, estão: Cultura corporativa – O primeiro (e provavelmente menos óbvio) desafio de proteção de dados é uma cultura corporativa subjacente que não leva a segurança cibernética a sério. A maioria das organizações, especialmente as pequenas e médias empresas (SMBs), fica chocada quando passa por um incidente de segurança porque simplesmente nunca imaginou que poderia ser vítima de um ataque cibernético; Ameaças à segurança – Uma série de ameaças de segurança representa desafios únicos para as estratégias de proteção de dados hoje. Entre elas, estão as ameaças de segurança cibernética (o elo mais fraco na cadeia de segurança cibernética provavelmente sempre será o erro humano), ameaças de segurança física (a segurança física é crítica para uma estratégia completa de proteção de dados) e ameaças internas (embora a maioria das organizações não quer admitir que seus funcionários podem ser capazes de executar ataques internos em seus sistemas e redes, a área, infelizmente, merece mais exploração.); Regulamentos – À medida que a proteção de dados ganha mais força na comunidade empresarial e entre os consumidores, é provável que o número de requisitos regulamentares que afetam as empresas que lidam com dados pessoais continue a crescer.

Em termos de desafios globais – lembra Maria Eduarda –, há um crescimento exponencial de dados. As organizações devem manter a proteção não apenas das informações pessoais de seus clientes, mas também das informações pessoais confidenciais. Outro desafio é o custo de manter a privacidade dos dados. Uma violação de dados pode custar às organizações milhões de dólares em receita perdida. Além disso, o cenário de tecnologia avançada não deve ser esquecido: a IoT é certamente uma grande área de preocupação para todos os profissionais de segurança. Um estudo recente descobriu que 90% dos profissionais de segurança da informação estão mais preocupados com a IoT do que com a segurança da rede.

Por outro lado, observando as empresas de transportes e distribuição, uma das maiores fragilidades é não dispor de uma única fonte de armazenamento de dados. Isto é, inúmeras vezes os dados estão pulverizados em planilhas, bases de dados de aplicações, como ERPs, aplicativos de roteirização e até mesmo documentos físicos em papel.

“Nesse sentido – comenta Flavio Silva, Head of Sales Engineering da Sauter, referência em serviços de cloud, analytics e engenharia de software –, deve haver um controle sobre como a tecnologia trata estes dados e quais as formas de exposição. Existe uma relação muito próxima entre a logística e a LGPD, devido ao alto volume de informações trocadas entre pessoas físicas e jurídicas. Por isso, os gestores deste setor devem ficar cada vez mais atentos a ações contra ataques cibernéticos e mitigar riscos. Segundo a LGPD, os dados de pessoas jurídicas podem ser expostos, pois não se enquadram na lei de pessoas físicas, porém quando os dados de logística envolvem pessoas físicas, deve haver um processo para manter o compliance dentro da empresa de forma a não divulgar as informações contidas. Fellipe Guimarães, especialista em negócios digitais, Startup Maker e Desenvolvedor Full Stack da Keyrus, consultoria Internacional especialista em Inteligência de Dados e Transformação Digital, destaca que, além das já citadas, as fragilidades podem surgir com o mau funcionamento dos dispositivos que armazenam as informações. Nas quedas de energia, por exemplo, os computadores podem falhar e comprometer os dados salvos no equipamento.

João Carlos Daniel, CBO (Chief Business office) da HighlineX, empresa de inovação e tecnologia web3, também faz a sua lista de algumas das maiores fragilidades na proteção de dados por parte dos OLs: Vulnerabilidades de rede – sistemas de rede mal protegidos podem permitir que hackers acessem informações confidenciais; Falta de backups adequados, o que pode resultar em perda permanente de dados em caso de falhas técnicas, como falhas de hardware ou corrupção de dados; Falhas de segurança nos aplicativos e softwares usados – que podem permitir que terceiros acessem informações sensíveis.

Os dados que podem ser expostos em violações de dados incluem informações de pagamento, como números de cartões de crédito, informações pessoais de clientes e fornecedores, como nomes, endereços e informações de contato, dados financeiros, como informações bancárias, e informações sobre os produtos e pedidos, como localização de estoque e detalhes de entrega.

Leandro Leme, gerente de arquitetura de soluções da SIS Innov & Tech, consultoria estratégica em inovação e transformação digital, também faz uma relação de algumas das principais fragilidades na proteção de dados referente a vulnerabilidades: Falhas na segurança física, que pode ser vulnerável a ataques físicos, como roubo de dispositivos de armazenamento de dados ou invasões de data centers; Erros humanos, cometidos por funcionários, como perda ou roubo de dispositivos de armazenamento de dados, que podem levar à exposição de dados confidenciais; Ataques cibernéticos, como ransomware ou phishing, que são muito utilizados nos ataques, e que podem resultar na exposição de dados.

Na lista de Otávio Pepe, diretor Brasil da Clever Global – empresa que minimiza os riscos associados à subcontratação de serviços por meio da Gestão de Fornecedores e Terceiros, utilizando o conceito SaaS (Software como Serviço) – as maiores fragilidades na proteção de dados por parte dos Operadores Logísticos podem incluir: Falta de medidas de segurança adequadas – muitos OLs podem não ter investido adequadamente em medidas de segurança da informação, como criptografia, autenticação e monitoramento de rede; Uso de sistemas desatualizados – muitos OLs podem estar usando sistemas legados que não foram atualizados para as últimas versões de segurança, tornando-os mais vulneráveis a ataques cibernéticos. E, principalmente, a falta de treinamento e conscientização dos funcionários, que podem não estar cientes das melhores práticas de segurança da informação e podem inadvertidamente expor informações confidenciais.

Além destes, Caio Abreu Ferreira, analista Sênior de Segurança do Grupo MT4 Tecnologia, proprietário da marca senhasegura, solução tecnológica que oferece Gestão de Acessos Privilegiados a instituições de todos os segmentos e verticais, cita o roubo e/ou perda de credencial de acesso dos sistemas dos OLs. Com as credenciais em mãos, os criminosos podem ter acesso a todos os sistemas dos OLs.

“O OL é um intermediário entre um fornecedor de produtos e seus clientes finais. Para que ele possa prestar esses serviços, os dados dos clientes são transferidos do fornecedor para a OL. Os dados transferidos podem ser um pedido de compra, um pedido de entrega ou transferência bancária. Dados extremamente relevantes para uma fraude.”

Guilherme Bacellar, especialista de segurança cibernética e fraude da Unico, empresa brasileira especializada em identidade digital, lembra que as fragilidades também incluem fraudes de identidade dos profissionais, na coleta ou mesmo entrega dos produtos. “Se, para o consumidor, esse é um grande problema, para as empresas não é diferente. Segundo pesquisa da Serasa Experian, 9 a cada 10 empresas têm a reputação afetada pelo mau uso de dados dos usuários. Por isso, investir em tecnologias de autenticação da identidade, como a biometria facial, é fundamental para garantir a segurança da operação logística.”

Consequências

Thays, do FBT Advogados, aponta as consequências da exposição dos dados, tanto para OLs, quanto para cliente, e também em termos de multas.

Ela afirma que, independente do segmento, as empresas ou pessoas físicas que fazem a coleta e o tratamento de dados e não cumprem as normas da LGPD podem sofrer sanções, conforme previsto no art. 52 da Lei Geral de Proteção de Dados. São elas: Advertências simples, com indicação de prazo para adoção de medidas corretivas; multas por infração cometida – “(…) de até 2% (dois por cento) do faturamento da pessoa jurídica de direito privado, grupo ou conglomerado no Brasil no seu último exercício, excluídos os tributos, limitada, no total, a R$ 50.000.000,00 (cinquenta milhões de reais) por infração” (art. 52, inciso II, da LGPD); multa diária – observando a limitação descrita no inciso II do art. 52 da LGPD; divulgação da infração cometida; bloqueios, suspensões, proibições e até eliminação do banco de dados, podendo ser parcial ou total; e possibilidade de ações judiciais por parte de titulares dos dados.

Importante mencionar que tais sanções serão lícitas apenas se aplicadas após procedimento administrativo que possibilite a oportunidade da ampla defesa, de forma gradativa, isolada ou cumulativa, de acordo com as peculiaridades do caso concreto e considerando alguns parâmetros e critérios.

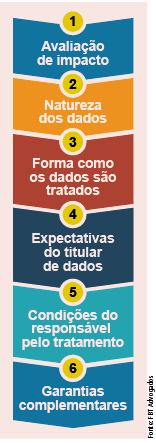

Para avaliar tais critérios e parâmetros, a LGPD elenca no §1º do mesmo artigo legal como tratar do tema, sendo certo que a ANPD (Autoridade Nacional de Proteção de Dados) analisa o caso e leva em consideração: a gravidade e a natureza das infrações e dos direitos pessoais afetados; boa-fé do infrator; vantagem pretendida; condições econômicas; reincidência; grau do dano; processos e procedimentos implementados para atendimento à LGPD; cooperação com a autoridade.

É importante lembrar, segundo Ricardo Maravalhas, CEO da DPOnet – empresa que tem o objetivo de democratizar, automatizar e simplificar a jornada de conformidade com a LGPD por meio de uma plataforma SaaS –, que, com o bloqueio ou a eliminação dos dados pessoais a que se refere a infração, não será mais possível utilizar as informações pessoais envolvidas. Há, ainda, outras sanções, como a exposição pública da infração pública, após confirmada sua ocorrência. Isso significa que a ocorrência pode ser revelada através de diversos meios de comunicação, fazendo com que a marca seja exposta a todos que ainda não possuíam conhecimento sobre os fatos, o que também pode travar seu crescimento no mercado, impedir a renovação de contratos já formalizados e a assinatura de novos contratos.

Abrahão, da Fc²mlaw, aponta que, além do dano reputacional, a LGPD prevê consequências que variam desde advertência até a proibição de realizar atividades envolvendo dados pessoais – o que pode inviabilizar a atuação da empresa se for, por exemplo, um e-commerce – só que, nesse caso, as sanções a serem impostas pela ANPD serão, via de regra, apenas ao cliente do OL, que terá, por sua vez, um direito de regresso – de cobrar do OL os prejuízos. Isso não quer dizer que o OL não poderá ser responsabilizado – a Lei determina situações em que poderá, sim, e se sujeitará às mesmas penas comentadas.

“Em um caso em que o cliente seja multado por uma falha do OL, caberá direito de regresso em face do OL visando recuperar tais valores. Claro, tudo depende, também, do que é previsto no contrato. Porém, pode ocorrer de o OL ser autuado diretamente em razão de sua conduta e se sujeitar, portanto, a tais multas. Porém, a multa, em que pese tenha notável impacto, não é, por si só, o pior cenário de autuação por parte da ANPD, já que, por exemplo, a proibição de realizar qualquer atividade envolvendo dados pessoais inviabilizaria, certamente, a atuação de um OL”, explica Abrahão.

Aos itens já citados, como consequências do vazamento de dados, Guimarães, da Keyrus, acrescenta entregas erradas, atrasos, retrabalho, custos extras, desperdício de materiais e mão de obra, insatisfação do cliente, entre outros prejuízos. “A proposta da LGPD não é apenas padronizar o tratamento dessas informações, mas, principalmente, garantir a segurança e proteção jurídica, além de penalizar a companhia que não se adequar às determinações da lei.”

Já Lierte Bourguignon, CSO da ISH Tecnologia, empresa considerada líder nacional em cibersegurança, dá um exemplo do que pode ocorrer quando uma cadeia logística é invadida: os grupos maliciosos podem invadir o sistema de um caminhão e desligar o seu rastreamento ou trocar as coordenadas – o que acarreta numa confusão de entregas de cargas valiosas ou entrega imediata, que vão parar em um lugar completamente diferente do esperado – isso, num país de escala continental como o Brasil, acaba prejudicando a sociedade nos seus vários segmentos. “Aqui, onde a predominância do transporte de cargas e pessoas é pelas rodovias, as possibilidades serão infinitas para a execução de um ataque em território brasileiro. São invasões que param o país, impedem as pessoas de viver sua vida, causam multas milionárias para as empresas entre diversas outras consequências.”

Maciel Filho, da Trend Micro Brasil, também lembra que, atualmente, um vazamento de dados vai muito além da exposição de informação confidencial da empresa afetada, uma vez que todo o ecossistema de parceiros, clientes e fornecedores fica exposto, ocasionando uma violação em cadeia de dados de terceiros. Estes também acabam sendo prejudicados publicamente e muitas vezes têm a ilusão de que se pagarem o valor exigido pelos criminosos poderão reverter o dano e controlar a situação.

“É muito difícil dimensionar o potencial de dano de um vazamento de informações, visto que uma vez publicadas estas podem ser comercializadas e utilizadas para quaisquer finalidades criminosas. Um ciberataque tem vários níveis de extorsão, onde grupos de hackers exigem valores exorbitantes para a devolução dos dados, além de observarmos solicitações de quantias adicionais só para que as informações não sejam expostas publicamente. Posteriormente, parceiros, fornecedores e clientes que possuem relação econômica com a empresa atacada, com troca de informações sensíveis, também são ameaçados e muitas vezes convencidos a também pagarem um resgate para evitar o vazamento de dados.”

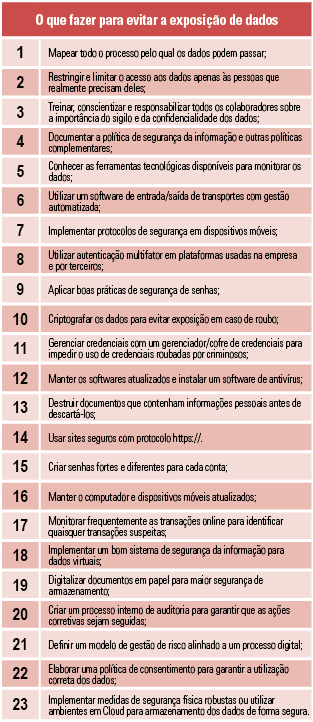

Evitando a exposição dos dados

Já focando em o que fazer para evitar a exposição dos dados, Falchi, da Check Point Software Brasil, diz que tudo começa com a melhoria da resiliência. Primeiro, todas as organizações devem estar no topo dos patches de segurança e distribuí-los para todos os funcionários e dispositivos assim que estiverem disponíveis. Qualquer atraso pode ser uma janela de oportunidade para um cibercriminoso. É fundamental que os processos internos sejam aprimorados para que essas atualizações possam ser feitas de forma rápida e eficiente.

Em segundo lugar, certificar-se de que os backups não estejam conectados ao servidor principal. Frequentemente, as empresas são iludidas por uma falsa sensação de segurança porque têm um backup em algum lugar, mas, em muitos casos, elas são salvas no mesmo servidor que todos os outros dados, o que significa que todos ficarão disponíveis durante um ataque. Em vez disso, as organizações devem ter um backup de rede totalmente isolado e externo para que, quando estiverem se recuperando de um ataque de ransomware, os funcionários possam acessar arquivos importantes que lhes permitam continuar com as operações diárias.

Também reduzir o número de soluções existentes e consolidar em uma única plataforma ou fornecedor antes de implementar qualquer nova tecnologia. Isso ocorre porque as organizações geralmente dependem de vários fornecedores terceirizados para proteger diferentes áreas de seus negócios, adicionando defesas duplicadas desnecessariamente. Ao reduzir o número de fornecedores envolvidos, será reduzido o custo total de propriedade (TCO), diminuída a superfície de ataque e fornecida uma visão unificada de toda a rede, tornando mais fácil detectar qualquer atividade incomum.

Todos podem se tornar vítimas de golpes de phishing, porque o clique nestes links falsos é geralmente bem atrativo e serve como isca para que as pessoas compartilhem seus dados. Esses dados são depois usados em outros esquemas de golpe, como compras online, contas bancárias falsas, etc. O Brasil é o país líder em ataques de links falsos – phishing – via WhatsApp. Embora alguns deles sejam bastante óbvios, outros podem ser difíceis de detectar. Como medida de prevenção, usar software de segurança cibernética, como VPNs, antivírus, filtros de spam e firewalls, aconselha, agora, Maria Eduarda, da NordVPN.

O primeiro passo é ter uma estratégia de segurança adequada à realidade da empresa, conhecendo suas vulnerabilidades e seus maiores riscos, antes de fazer quaisquer investimentos – diz Ueric Melo, gestor de Privacidade e especialista em Segurança Cibernética para América Latina e Caribe da Genetec, empresa global de tecnologia que desenvolve soluções para melhorar a segurança, inteligência e operações.

O próximo passo é conhecer o ambiente, ou seja, ter um inventário de todos os ativos físicos e digitais (controles de acesso, elevadores, câmeras, computadores, hardwares no geral, IoT, softwares, arquivos e dados pessoais etc.), pois somente com esta visão geral é possível entender o que é preciso proteger.

Depois disso, é fundamental definir uma política de backup para minimizar o risco de ter de pagar um resgate pelos dados, preferencialmente em diferentes camadas. Um backup dentro da própria estrutura, um backup na nuvem e outro completamente offline, que não esteja na nuvem e nem no ambiente corporativo. Além disso, é importante definir políticas de acesso, com níveis de privilégio, ou seja, cada usuário só deve ter acesso ao essencial para executar a sua atividade. Por último, é aconselhável sempre ter um plano de contenção de danos, pois se todas as medidas preventivas falharem, é necessário garantir a continuidade dos negócios. Em todas as etapas é fundamental contar com a tecnologia correta para automatizar os processos e assegurar uma gestão unificada de toda a segurança da operação, sendo, é claro, premente uma revisão, manutenção e a atualização constante de todas as ferramentas e processos tecnológicos.

“O ideal é que o setor de logística e seus respectivos operadores realizem a adequação das atividades que envolvam dados pessoais pertencentes à sua rotina de trabalho. Para isso, é preciso mapear os registros que envolvam dados pessoais para verificar qual hipótese legal justifica cada um deles; verificar possíveis inconformidades nesses registros; verificar se os sistemas utilizados, compartilhamentos e armazenamentos realizados estão em conformidade com a LGPD; elaborar cláusulas contratuais referentes à proteção de dados para adequar os contratos já existentes e os próximos a serem fechados.”

Ainda de acordo com Maravalhas, da DPOnet, os hackers vêm, a cada dia, se adaptando aos seus métodos e é um desafio ficar a par de suas táticas. No entanto, existem várias técnicas que podem ser implementadas para reduzir a ameaça potencial à empresa e aos clientes ou outros contatos.

“As medidas de segurança relacionadas às violações de dados devem ser tratadas em um nível individual. É recomendável que tenha um profissional de segurança da informação para criar um plano de ação personalizado para sua empresa/organização”, completa o CEO da DPOnet. Por sua vez, Thays, do FBT Advogados, aponta que, após mapear o fluxo dos dados dentro da empresa – como é feita a coleta e o gerenciamento das informações, até a exclusão ou compartilhamento com terceiros – é possível entender qual o papel da empresa e suas responsabilidades, quais eventuais erros podem acontecer em todo o processo de tratamento dos dados, além de definir como será feito o controle dos processos internos.

Depois de mapear o fluxo dos dados e fazer o controle dos processos, é essencial estabelecer medidas para mitigação de riscos. Para cada risco, é preciso definir a probabilidade que ele ocorra e o possível impacto. Alguns exemplos são: acesso não autorizado; perda; roubo; divulgação não autorizada; informação insuficiente sobre a finalidade do tratamento; impossibilidade de atender aos direitos do titular estabelecidos na lei.

“Com isso, definir as medidas e os mecanismos para a prevenção ou redução de incidentes, sejam elas técnicas, de segurança ou administrativas. É importante pontuar que a regra de informação e transparência deve ser observada sempre que os dados forem passados para outras empresas, ainda que dentro do mesmo grupo empresarial ou conexas por qualquer meio. O titular tem o direito de saber com exatidão todas as empresas que estão tratando os seus dados.”

Não obstante a isso – continua Thays –, para assegurar a proteção de dados com a transparência exigida pela legislação em questão, é preciso estabelecer uma “Política de Privacidade” com parâmetros claros e acessíveis tanto para o público interno, quanto externo.

O referido documento deve contemplar – entre outras coisas – a forma como a empresa realiza a coleta, uso e gerenciamento dos dados, além da proteção dessas informações ao longo do período de permanência delas no banco de dados da empresa.

Dessa forma, além de manter a empresa resguardada na mitigação dos riscos, também torna todos os stakeholders cientes da operação e tratamento de dados – como os clientes, funcionários, fornecedores, varejistas, entre outras pessoas físicas que fazem parte da cadeia e concedem seus dados de forma consciente – permitindo o uso deles para determinada finalidade, que deve ser previamente informada pela empresa.

Já Abrahão, da Fc²mlaw, pontua que não existe fórmula do sucesso que impeça um incidente, mas existem precauções que podem ser tomadas para mitigar a chance de sua ocorrência. Quando há fornecimento de infraestrutura tecnológica, por exemplo, a adoção de boas práticas de segurança da informação (firewall, DLP, gestão de acessos, criptografia, etc.). Além disso, medidas organizacionais, como a adoção de políticas internas que visem padronizar e orientar a atuação de colaboradores e prestadores sobre temas relevantes (dever de confidencialidade, uso restrito dos dados pessoais, etc.) auxiliam nesse sentido. “Tudo depende da natureza da operação, do porte dos agentes envolvidos, das características técnicas e operacionais percebidas e, também, da razoabilidade e proporcionalidade das medidas. Porém, a mais importante providência para mitigar riscos é, sem dúvida, a conscientização, o treinamento e a capacitação dos colaboradores e prestadores, sem a qual as medidas tecnológicas e organizacionais adotadas correm o risco de serem totalmente ineficazes. O ponto mais vulnerável em qualquer operação é, sem sobra de dúvidas, o colaborador não capacitado”, alerta o Head de Privacy & Tech da Fc²mlaw.

Para Maciel Filho, da Trend Micro Brasil, para enfrentar esse cenário cada vez mais incerto de ameaças cibernéticas, é preciso apostar em tecnologias de proteção que se adequem ao modelo de negócio da empresa, com capacidade de transformar dados técnicos de alertas em valores de risco e exposição. Isso requer a implementação de plataformas de cibersegurança com capacidade de proteção proativa e reativa, tecnologias de visibilidade e soluções contra perda de dados ou DLP (Data Lost Prevention) que tenham a capacidade de correlacionar e compartilhar informações entre si para agregar valor, reduzir alertas e otimizar o tempo de resposta para as equipes de monitoramento.

“E, por fim, é necessário promover constantemente a medição de efetividade, verificando os pontos fracos e realizando testes para detectar brechas e vulnerabilidades antes que estas sejam exploradas por atacantes e malwares”, completa o Sales Engineer na Trend Micro Brasil.

Bacellar, da Único, completa ressaltando que os processos logísticos movimentam um grande número de dados e, por isso, é preciso saber como tratar essas informações. Mesmo que as empresas logísticas não sejam responsáveis diretas por coletar as informações dos consumidores, elas também devem trabalhar para manter suas operações em conformidade com as regras.

“A política de privacidade da operação logística deve estar alinhada com as normas da LGPD e o uso de uma solução completa de antifraude pode, por exemplo, funcionar com tecnologias integradas, entre elas, a biometria facial, para elevar o nível de blindagem contra a fraude de identidade”, afirma o especialista de segurança cibernética e fraude da Único.